Sudeći po tvrdnjama velikog broja analitičara i IT sigurnosnih stručnjaka, Petya ransomware pušten je ne da bi zaradio novac, već da bi se ciljano napali određeni korisnici i uništili njihovi podaci.

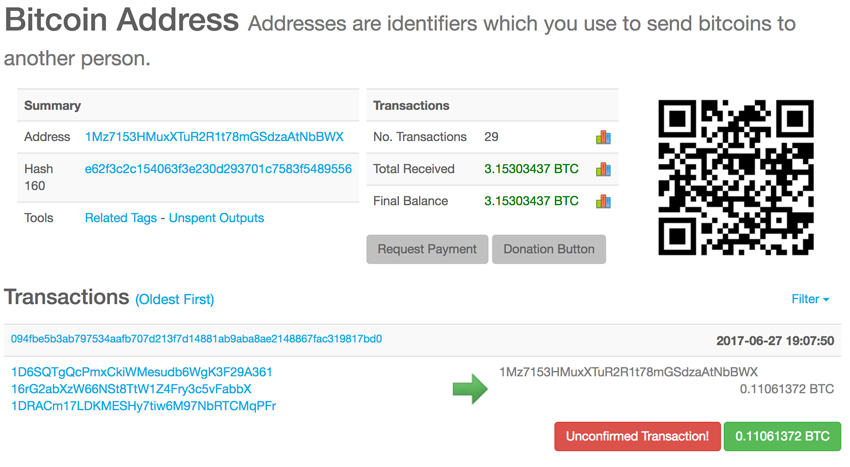

U prilog ovoj činjenici ide podatak da je tokom jučerašnjeg dana, na adresu na koju vlasnici računara koji su pogođeni Petya virusom plaćaju vraćanje podataka, uplaćeno svega 3.15 bitcoina, odnosno nešto manje od $7.500.

Ovo je jako mala cifra s obzirom na činjenicu da je cijena ovakvog tipa virusa na darkweb marketima daleko viša i može da prečazi desetine pa i stotine hiljda dolara.

Korisnici ne dobijaju podatke nazad

Još jedna jako bitna činjenica ide u prilog ovim tvrdnjama. Naime, ransomware virusi kao Petya funkcionišu tako što osobi koja ih je pustila u opticaj omogućavaju priličnu zaradu u jako kratkom vremenskom periodu (dok neko ne pronađe zakrpu koja sprječava napade).

Čitava prevara se zasniva na tome da napadač zaraženim korisnicima vrati enkriptovane podatke nakon što plate otkupninu. Cijene se obično kreću od $200 do $400, s ciljem da ne budu previsoke kako bi korisnici imali interes da plate.

Međutim, ukoliko podaci ne budu vraćeni kao što je obećano vrlo brzo se ta vijest proširi i pa novi zaraženi korisnici nemaju interes da plaćaju i napadač gubi profit.

Sa Petya virusom, ono malo informacija koje dolaze od korisnika koji su platili otkupninu i bili voljni da javno o tome pričaju, pokazuju da oni nisu dobili podatke nazad, pa je očito da napadačima novac toliko nije bitan. Ovo je objavio i Eugene Kaspersky, CEO jedne od najvećih IT sigurnosnih kompanija Kaspersky Lab.

Update on #NotPetya #ExPetr: threat actors CAN’T decrypt files. Don’t pay ransom. It won’t help -> https://t.co/Df7tGqXO2Q

— Eugene Kaspersky (@e_kaspersky) June 28, 2017

Kako pristižu dodatne informacije o samom softwareu i kodu virusa, čini se da je Petya namjerno modifikovana tako da spriječi vraćanje kodiranih podataka tako što što radi override master boot recorda, što je možda i najveći dokaz da profit nije cilj ovih napada.

A s obzirom da je po svemu sudeći Petya potekla sa Ukrajinskih mreža, pretpostavlja se da je primarni cilj virusa bio napad ili špijuniranje određenih korisnika iz ove države. Sve su ovo za sad špekulacije na osnovu podataka koji su do sad pristigli sigurnosnim stručnjacima.

Za sve je kriva NSA

Američki kongresmen Ted Lieu juče se obratio američkoj Nacionalnoj agenciji za sigurnost (NSA) i zatražio da učine sve što je u njihovoj moći da sprječe napade.

Lieu se pozvao na činjenicu da su i Petya i WannaCry zasnovanio na EternalBlue exploitu koji je razvila NSA. EternalBlue je u javnost procurila hakerska grupa Shadow Brokers, najvjerovatnije kako bi zaradila na njegovoj prodaji preko darkweb marketa.

O ovom exploitu u nekoliko navrata je pisao i Edward Snowden, tvrdeći da NSA EternalBlue koristi godinama kako bi omogućili pristup računarima koje žele da špijuniraju.

If you’re a journalist writing about this, remember this worm spreads based on a vulnerability NSA kept unfixed for years. #EternalBlue https://t.co/9Eb4agkRsp

— Edward Snowden (@Snowden) June 27, 2017

Ovo je naravno ilegalno pa je reakcija NSA na ovakve i slične optužbe bila da je EternalBlue exploit dio njihove baze u kojoj skupljaju sve potencijalne exploite koji bi mogli ugroziti američki narod. Drugim riječima, oni ga nisu napravili, već su ga otkrili kao opasnost i uvrstili u svoju bazu cyber prijetnji.

Microsoft je u martu izdao zakrpu za EternalBlue exploit, pa ako ne radite redovan update Windows-a, i u strahu ste od napada, patch možete pronaći na ovoj stranici.