Odjeljenje za informacionu bezbjednost – CERT Republike Srpske obavjestilo je danas sve javne ustanove, organe uprave, fizička i pravna lica u Republici Srpskoj da je uočeno globalno i do sada po obimu najveće širenje ransomvera pod nazivom „WannaCry“ i njegove varijante „WannaCrypt0r“.

Ova varijanta malicioznog softvera iskorištava SMBv1 ranjivost na neažuriranim Windows operativnim sistemima od kojih su ranjive sve verzije od Windows XP do Windows 10 kao i serverske edicije.

Preporučuje se:

Bezbjednosno ažuriranje Windows operativnog sistema, odnosno primjena MS17-010(link is external) zakrpe izdate od strane Microsoft-a 14. marta ove godine, kao i prestanak korištenja verzija Windows operativnog sistema za koje se ne više ne vrše bezbjednosna ažuriranja i za koje je prestala zvanična podrška (Windows XP).

Iako do sada nisu prijavljene infekcije ove vrste unutar kibernetičkog prostora Republike Srpske, ukoliko se iste uoče, preporučuju se sljedeći koraci:

· Trenutno isključiti inficirani računar sa lokalne mreže

· Obavijestiti CERT Republike Srpske putem e-mail adrese [email protected](link sends e-mail) ili putem web sajta https://oib.aidrs.org

· NE PLAĆATI bitcoin otkupninu (oko 300 USD) jer ista ne garantuje povrat podataka.

U sklopu preventivnih mjera, CERT skreće pažnju na anonimne poruke elektronske pošte sa prilogom. Ove poruke NE OTVARATI i trenutno brisati.

OIB – CERT Republike Srpske vrši aktivan nadzor nad širenjem ove infekcije i o eventualnim pojavama „WannaCry“ ransomvera u kibernetičkom prostoru Republike Srpske, sa preporukama u vezi sanacije štete obavijestiće javnost.

Tehnički podaci o Wanna Cry

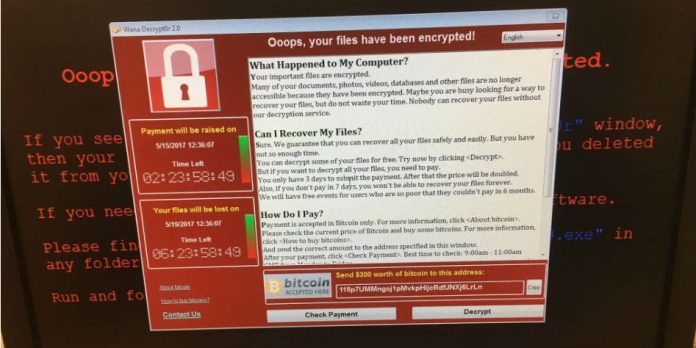

WannaCry enkriptuje datoteke na hard disku i zahtijeva od korisnika plaćanje otkupnine u iznosu od 300 USD u bitcoinima. Takođe kreira datoteku pod nazivom !Please Read Me!.txt u kojoj je objašnjeno šta se desilo i kako platiti otkupninu.

WannaCry enkriptuje datoteke sa sljedećim ekstenzijama, dodajući .WCRY na kraj naziva datoteke:

- .lay6

- .sqlite3

- .sqlitedb

- .accdb

- .java

- .class

- .mpeg

- .djvu

- .tiff

- .backup

- .vmdk

- .sldm

- .sldx

- .potm

- .potx

- .ppam

- .ppsx

- .ppsm

- .pptm

- .xltm

- .xltx

- .xlsb

- .xlsm

- .dotx

- .dotm

- .docm

- .docb

- .jpeg

- .onetoc2

- .vsdx

- .pptx

- .xlsx

- .docx

Nakon infekcije, širi se na druge računare u lokalnoj mreži iskorištavajući SMB ranjivost u Windows operativnim sistemima.

Trenutno ne postoji način da se enkriptovane datoteke dekriptuju (povrate u čitljivo stanje). Preporučuje se povrat podataka sa back-up sistema (ukoliko su dostupni).